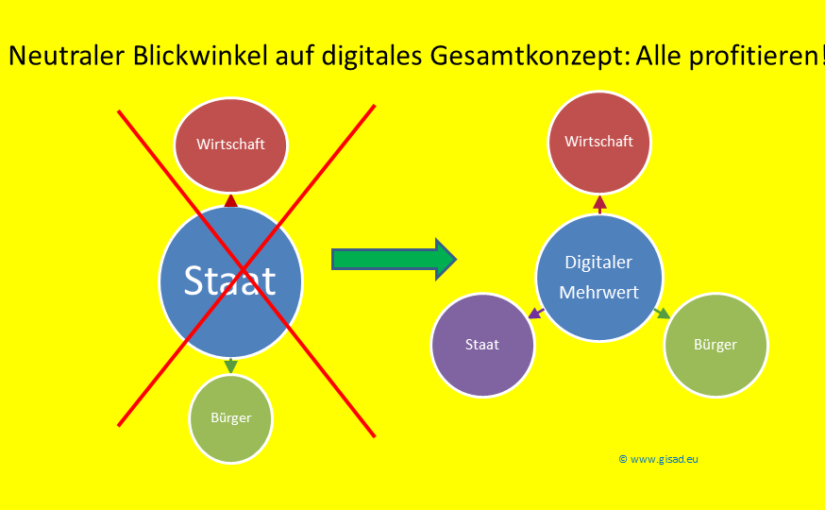

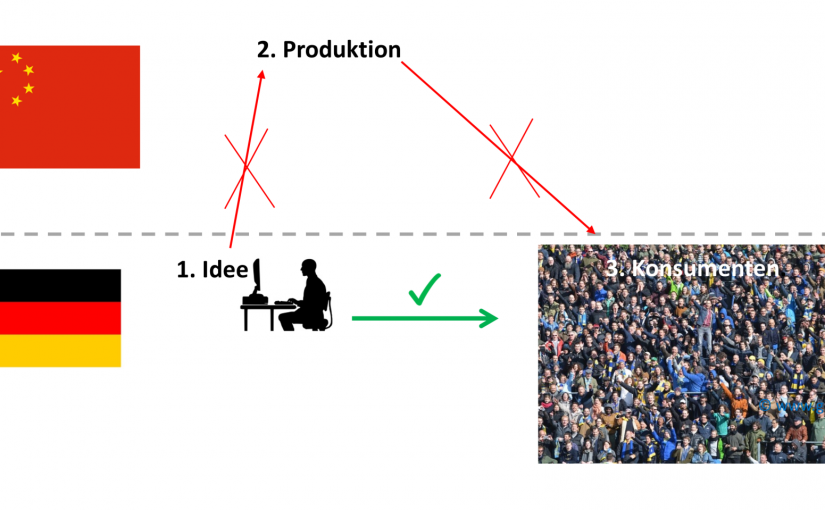

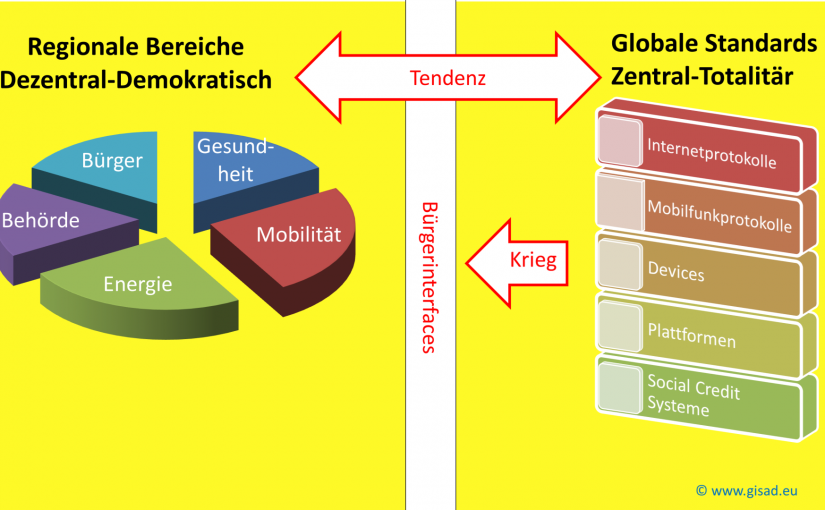

Für eine starke Position Europas müssen wir uns dem Systemwettbewerb mit China stellen. Dafür müssen wir die Stärken der Demokratie mit einer eigenen Digitalstrategie unterstützen.

Für eine starke Position Europas müssen wir uns dem Systemwettbewerb mit China stellen. Dafür müssen wir die Stärken der Demokratie mit einer eigenen Digitalstrategie unterstützen.

Wenn wir Vielfalt und Individualität wollen, müssen wir selbstbestimmtes digitales Lernen fördern! Voraussetzung für eine selbstbestimmte digitale Teilhabe ist das Wissen, wie man sich eigenständig informiert, wo man Hilfe erhält, wie man sich kritisch mit Informationen auseinandersetzt und wie man das Gelernte für seine Bedürfnisse nutzt.

Die 17 jährige Jenny kann nur graduelle, aber keine prinzipiellen Unterschiede zwischen dem chinesischen und dem deutschen Schulsystem benennen, siehe https://www.youtube.com/watch?v=IxEFPUR8blQ . Engagierte Lehrer mögen mir widersprechen. In Deutschland kann man seine Meinung sagen, man darf zum Lehrer unhöflich sein und man kann sich anziehen, wie man will. Aus meiner Sicht sind das graduelle Unterschiede. Wir haben zweifellos ein anderes Wertesystem. Aber hierum geht es nicht, sondern um die Grundstruktur zur Wissensvermittlung. Sowohl der Unterricht in China als auch in Deutschland fördert im Frontalunterricht primär Konformität anstelle von Individualität und Kreativität. Hoch-, Spezial- und Minderbegabte fallen durch das System.

Gehen wir fast 40 Jahre zurück. An einem Beispiel kann ich zeigen, dass sich bis heute am deutschen Schulsystem nichts Grundsätzliches geändert hat. 1983 war ich in den Aufbau von Alphabetisierungsprogrammen in Düsseldorf und Krefeld eingebunden. Zirka 5% der Bevölkerung waren damals funktionale Analphabeten. Das bedeutet, sie nutzen Lesen und Schreiben nicht, um ihren Alltag zu bewältigen. Heute sind es 6,2 Millionen Erwachsene, immerhin über 50 Prozent Muttersprachler, siehe https://www.dw.com/de/zahl-der-analphabeten-in-deutschland-geht-zurück/a-48637432. In den meisten Fällen sind Analphabeten Opfer von Umständen geworden und prinzipiell in der Lage, wie jeder andere, Lesen und Schreiben zu lernen. Wir haben damals festgestellt, dass es individuell unterschiedliche Präferenzen gibt, mit welcher Leselernmethode jemand gut lernt. Dazu kommen Motivationshemmnisse: Probleme mit dem Lehrer, verpasster Leerstoff wegen Krankheit und weitere.

Die meisten Analphabeten waren in der Lage, in einer entsprechend motivierenden Umgebung in der Erwachsenenbildung innerhalb von 1 bis 3 Jahren soweit Lesen und Schreiben zu lernen, wie sie es für ihren Alltag benötigen. Erstaunlich war, dass sie Texte von anderen Kursteilnehmern, die diese in einem Lesebuch zusammengefasst hatten, wesentlich besser lesen konnten, als das übliche pädagogisch wertvolle Lehrmaterial. (siehe Olaf Berberich/ Ingrid Daniels, Kölner Arbeiten zur Patholinguistik, Theorie und Praxis der Alphabetisierung Erwachsener, 1991, Herausgeber: Forschungsstelle für Patholinguistik, Prof. Dr. G. Peuser).

Die Lebensaufgabe, unser föderales Bildungssystem zu reformieren, überlasse ich gerne anderen. Deutschland ist derzeit mit seinem Schulsystem weit davon entfernt, Vorreiter für Europa zu sein. Bildung ist der Kitt, der die Gesellschaft zusammenhält. Weil manches altes Schulgebäude noch erstaunlich gut mit bröckelndem Kitt vor Regen schützt, mag mancher meinen, man könne auch die nächsten 30 Jahre in der Bildung so weitermachen. Doch wenn wir den Systemwechsel in der Bildung jetzt nicht schaffen, wird es erst gar keinen Systemwettbewerb mit China geben. Doch wer will das chinesische digitale Bildungssystem übernehmen?

Selbstbestimmtes Lernen funktioniert am besten, wenn man es von Kind auf gelernt hat. In unserem durchorganisierten Deutschland ist es besonders schwer, eine Hilfe zur Selbsthilfe einzuführen. Denn die Rolle des Lehrers muss sich von der Aufsichtsperson und dem Wissensverwalter hin zum Wissensbeschaffungs-Organisator wandeln. Das ist schon aus aufsichtsrechtlichen Gründen in vielen Schulen nur in sehr engen Grenzen möglich. Damit sich dieses System ändern kann, müssen die meisten Kinder und am besten auch schon alle Lehrer Erfahrungen mit selbstbestimmtem Lernen gesammelt haben.

Die Digitalisierung bietet ungeheure Chancen, eine Parallel-Lernwelt zu schaffen, in der selbstbestimmtes Lernen für alle forciert wird. Voraussetzung dafür sind Informationen, denen man weitgehend trauen kann.

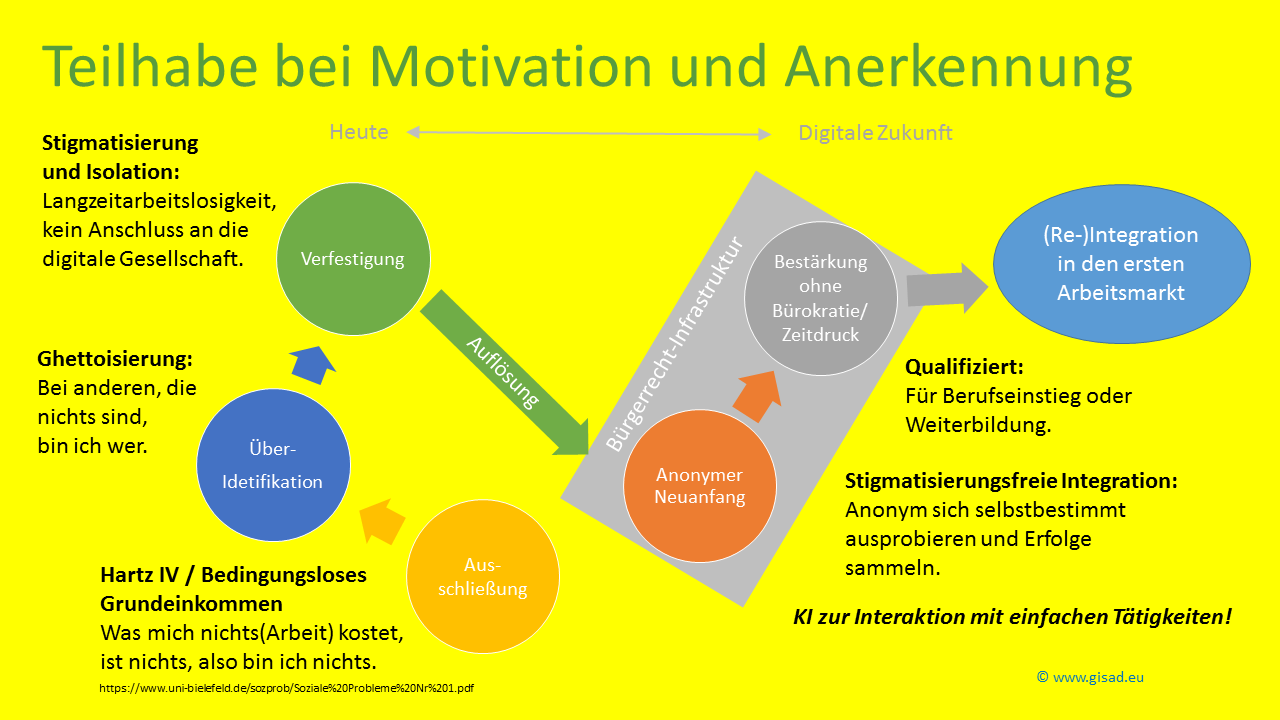

Die Digitalisierung kann darüber hinaus für diejenigen, die selbstbestimmtes Arbeiten nicht gelernt haben, mit neuen Organisationsformen und Anreizsystemen den Aufbau von Kompetenzen unterstützen, die Voraussetzung für eine selbstbestimmte Teilhabe an der digitalen Gesellschaft sind.

Für eine selbstbestimmte Teilhabe benötigen wir digitale Systeme, die unterstützen, ohne zu bevormunden, die für jeden etwas bieten, anstatt alle gleich zu machen und in denen kreatives Ausprobieren in einem geschützten Raum stigmatisierungsfrei möglich ist.

Über einen optimal zu schaffenden einheitlichen europäischen Wissenszugang wird Europa im Systemwettbewerb mit China gestärkt.

Wie ein solches Konzept aussehen kann, behandelt der Social Utopia Talk 11.

Doch selbstbestimmte Teilnahme ist viel mehr als selbstbestimmtes Lernen.

Selbstbestimmte Teilhabe ist auch die Möglichkeit, Kunden mit Dienstleistern möglichst umfassend zu vernetzen, um auch kleinste Arbeiten zu vergeben, die ein möglichst langes selbstbestimmtes Leben bis ins Alter ermöglichen.

2007 bis 2012 habe ich mich mit einem Jung hilft Alt Helfer-Konzept beschäftigt. Viele Arbeiten könnten von digital vernetzten Helfern erledigt werden, siehe das virtuelle Generationenhaus aus 2010 und ein Video aus dem Jahr 2012, siehe https://youtu.be/Z048uNNgONk. Diejenigen, die ein solches Konzept interessiert, können sich das Helfer Handbuch Jung hilft Alt herunterladen.

Das Konzept habe ich damals jenseits einiger Testkunden nicht weiterverfolgt, weil 3 Voraussetzungen fehlten:

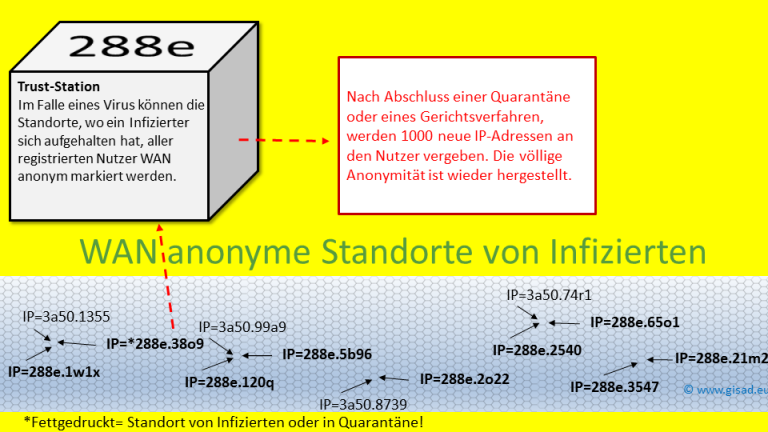

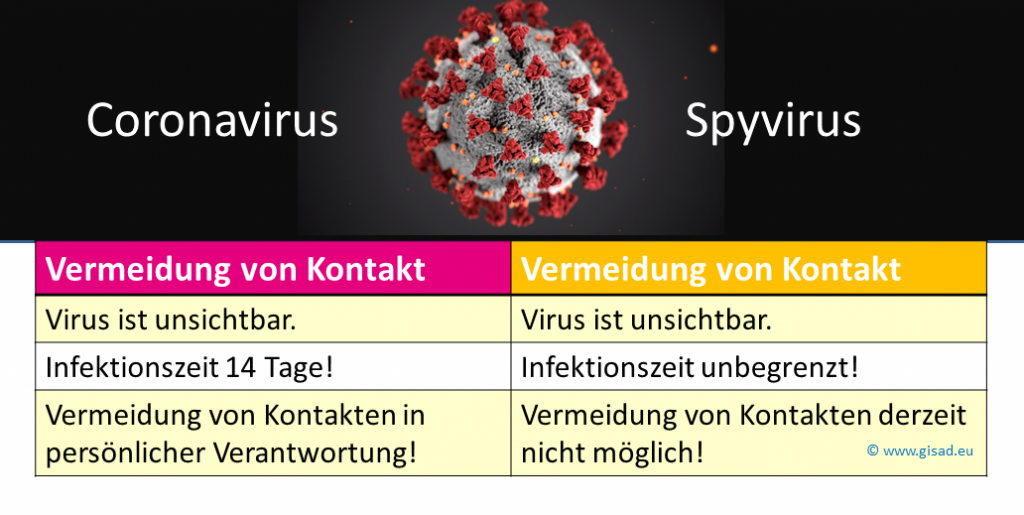

1. Eine vertrauenswürdige Vernetzung, in der Helfer anonym Dienstleistungen erbringen können: Wenn Helfer mit nicht überprüfbarer digitaler Identität digitale Geräte bei Kunden schalten können, bietet das ein großes Missbrauchsrisiko. Ob ein solches Risiko allerdings größer wäre als das heutige durch die permanent mithörenden Sprachagenten ist sehr fraglich. Über die nunmehr vorgestellte Bürgerrechts-Infrastruktur ist eine rechtssichere Identifizierung eines Helfers bei Rechtsverstoß einerseits möglich, andererseits kann ein Kunden WAN anonym bedient werden. Alte Menschen können sich so in einem sicheren anonymen Raum helfen lassen.

2. Ein funktionierendes Mikropayment, in dem auch Kleinstbeträge abgerechnet werden können. Hier gib es heute einige Anbieter, allerdings sollte bei Einführung einer Bürgerrechts-Infrastruktur auch hier ein WAN anonymes Abrechnungsverfahren eingeführt werden.

3. Eine aus den ersten beiden Punkten resultierende Akzeptanz, dass gerade alte Menschen sich auf solche Produkte verlassen und damit verbundene finanzierbare Markteinführungskosten.

Optimaler Weise ist die gesamte Infrastruktur in ein auf digitale Dienstleistungen angepasstes Sozialkonzept eingebunden.

Wie ein Zusammenspiel mit einem Digital-Bürgergeld funktionieren könnte, ist Inhalt des Social Utopia Talk 12.

Wer sich noch nicht mit den Grundlagen von WAN Anonymität beschäftigt hat, sei auf den Social Utopia Talk 4 verwiesen.